Se le versioni precedenti di un file o cartella in una condivisione Windows che punta al server di STORAGE non vengono visualizzate eseguire i seguenti controlli:

1- Verificare di aver abilitato gli snapshot automatici per il volume che contiene quella cartella o file e che sia presente una lista di snapshot effettuati.

2- Verificare se nella lista degli snapshot gli stessi abbiano date successive all’ultima modifica del file da recuperare. Se le date sono successive significa che è trascorso il tempo massimo impostato per il mantenimento delle versioni precedenti e l’unica versione disponibile combacia con quella in essere.

3- Nella configurazione della condivisione verificare che nel tab “Forzature” il valore “Permetti link simbolici fuori path” sia impostato su Sì. Applicare le modifiche e accedere alla condivisione.

Per creare una chiavetta bootabile è necessario formattare la penna USB con file system FAT32.

Ripristinare l’immagine ISO sul supporto removibile con un applicativo dedicato, quale Rufus

Selezionare come Device la chiavetta USB;

Come Boot selection impostare la ISO scaricata;

non modificare altri parametri e cliccare su START

Se si ha abilitato l’SSL Inspector è necessario installare il certificato prodotto dall’appliance sui vari client per permettere la navigazione.

È possibile scaricare il certificato client per client dall’interfaccia dell’appliance senza dover effettuare la login e salvandolo in locale oppure scaricandolo dalla pagina di configurazione.

Dal client cliccare sul certificato per aprirlo.

Cliccare su Installa certificato, selezionare “Utente locale” successivamente su “Avanti”.

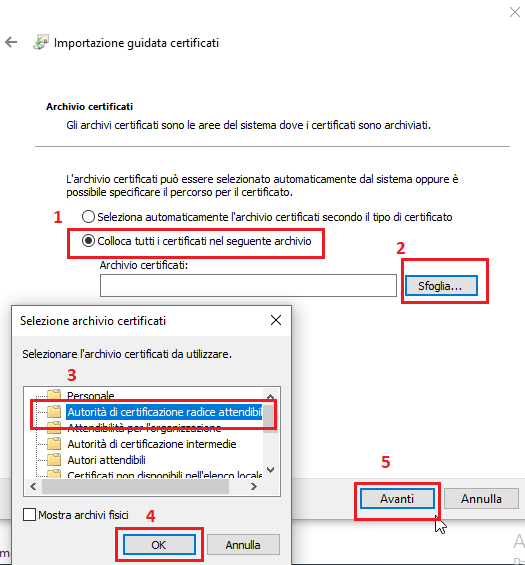

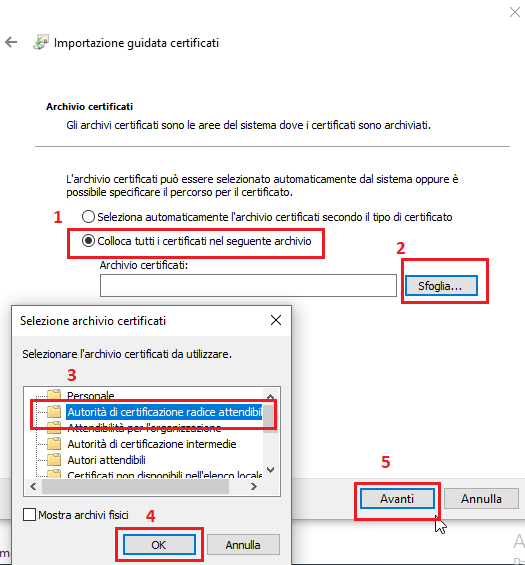

Selezionare “Colloca tutti i certificati nel seguente archivio”(1), cliccare su Sfoglia (2), indicare “Autorità di certificazione radice attendibile”(3).

Confermare con il pulsante “OK” (4).

Cliccare su “Avanti” (5) e su “Fine”.

Ritornare sul certificato ed aprirlo, cliccare su installa certificato e ripetere e punti uno e due. Indicare al punto 3 “Autori attendibili“. e proseguire con i punti 4 e 5.

Cliccare su “Fine” per completare l’installazione.

A questo punto è possibile navigare sui siti HTTPS usufruendo del filtro SSL Inspector.

Sulle Appliance SERIE-S viene effettuato un costante test delle connettività configurate.

Il messaggio “ADSL KO” in homepage indica che una o più xDLS non funziona correttamente. In particolare appare quando è abilitato il failover e una o più linee non superano il check, oppure se si ha una sola linea xDSL configurata e la stessa non risulta funzionante.

È possibile verificare se il messaggio di errore è dovuto ad un effettivo malfunzionamento/saturazione della linea o ad un errata configurazione sul firewall o sul router connettendosi con un PC direttamente al router e testando la connettività.

In caso di malfunzionamento della linea xDSL contattare il relativo supporto tecnico, altrimenti verificare:

- la coerenza della configurazione tra router e firewall ad esempio che il gateway impostato sul firewall sia effettivamente l’IP del router (*);

- che i cavi siano correttamente inseriti;

- che il router permetta la navigazione all’IP impostato sulla scheda di rete del firewall (*);

- che non ci sia un altro dispositivo connesso al router con lo stesso IP della scheda WAN del firewall;

- in caso di multigateway e failover abilitato verificare che l’IP di controllo configurato sia un ip pubblico sempre disponibile, che risponda al ping. Attenzione: non usare il dns utilizzato dai dispositivi in lan. Un esempio: 8.8.4.4 .

(*) Per informazioni su come verificare e/o modificare i parametri della scheda di rete cliccare qui.

Eseguire le seguenti verifiche step-by-step per identificare e risolvere la problematica.

Procedere con le verifiche presenti per risolvere la problematica.

Verifica #1: l’appliance è raggiungibile via web?

SÌ: l’appliance è connessa in rete, eseguire una Diagnosi Appliance per identificare la corretta problematica.

NO: verificare di eseguire la procedura correttamente al seguente link. Se la procedura è corretta proseguire con le successive verifiche.

Verifica #2: l’appliance risponde al ping?

SÌ: procedere con la Verifica #3.

NO: verificare che il cavo sia correttamente inserito in entrambe le estremità e che l’appliance sia accesa e riprovare.

Verifica #3: l’appliance risponde in SSH dalla LAN?

SÌ: Eseguire la login in SSH ed eseguire il comando “service lighttpd restart” per ripristinare l’interfaccia web.

NO: verificare che non sia stato introdotto in rete un apparato IP con lo stesso indirizzamento in LAN. Nel dubbio spegnere l’apparato e provare a pingare l’IP, se si ottiene risposta al ping significa che è stato utilizzato l’IP.

Se non è stato risolto il problema e l’apparato risulta acceso è necessario connettere monitor e tastiera all’appliance ove possibile, altrimenti connettersi in console con cavo seriale null modem.

Attendere che l’apparato effettui il boot GIGASYS ed effettuare la login.

Di seguito alcuni comandi utili.

Non so quale è l’indirizzo ip.

Usare il seguente comando per impostare un IP temporaneo:

Imposta l’indirizzo IP di LAN su 192.168.1.1 ( o qualunque altro ip desiderate )

ifconfig eth0 192.168.1.1 (premete invio)

Penso che ci sia un problema sulle regole di firewall che mi impedisce di accedere

Disattiva temporaneamente il Firewall:

service iptables stop (premete invio)

Voglio disattivare il firewall ma mantenere il routing:

Attiva la modalità semplice router:

service simplerouter start (premete invio)

Se si utilizza una Openvpn per PC e la stessa smette di funzionare da tutti i client su cui è configurata eseguire le seguenti verifiche per identificare e risolvere la problematica.

In caso di esito positivo della verifica procedere con la successiva.

#Verifica 1: È cambiata la connettività nella sede dove risiede il firewall?

Soluzione: Nel caso in cui sia stata cambiata la connettività è necessario ricreare il file .ovpn e ridistribuirlo sui vari client. Per farlo è necessario connettersi all’interfaccia web dell’appliance e spostarsi sul menù “Network”->”Server VPN OpenvVPN”, fermare la VPN per PC con il pulsante verde di “avviato”, scaricare il nuovo file .ovpn con il pulsante “Download” e cliccare sul pulsante rosso di “Arrestato” per riattivare la VPN.

Distribuire il certificato a tutti coloro che dovranno accedere tramite questa OpenVPN per client.

N.B.: accertarsi che sul router sia stata ruotata la porta utilizzata dalla VPN, visibile via web alla voce “porta”, dal router verso l’IP di WAN del firewall.

#Verifica 2: È cambiato il router mantenendo l’IP pubblico?

Soluzione: Ruotare la porta utilizzata dalla VPN , visibile via interfaccia web del firewall alla voce “porta” in “Networking” -> “Server VPN OpenVPN” , dal router verso l’IP di WAN del firewall.

#Verifica 3: È scaduto il certificato?

Soluzione: Effettuare la login su interfaccia di gestione dell’appliance. Spostarsi su “Networking” -> “Server VPN OpenVPN”.

Verificare la data di scadenza della VPN per PC nella colonna “scopo”. Se scaduta cliccare sulla data di scadenza, successivamente “Modifica” -> “Genera”.

Una volta generato il certificato il certificato spostarsi sotto “Networking” -> “Server VPN OpenVPN”, riavviare il servizio openvpn dall’apposito pulsante in alto alla pagina e scaricare il certificato .ovpn che andrà distribuito a tutti coloro che dovranno accedere tramite OpenVPN.

Per maggiori informazioni sulla configurazione della OpenVPN per PC cliccare qui.

Link utili per l’installazione dei client Openvpn:

– su Windows,

– su Mac OS,

– su Android e similmente su iOS.

Una connessione FTP può essere impostata come attiva, utilizzando quindi in maniera statica le porte 20 e 21 TCP per il trasferimento dati e l’autenticazione, oppure può essere impostata come passiva, utilizzando quindi delle porte randomiche per il trasferimento di dati.

Per poter usufruire del filtro UTM sui contenuti scambiati attraverso il protocollo FTP è necessario utilizzare l’FTP attivo.

È possibile disabilitare il filtro sui contenuti FTP in qualunque momento dal menù “Firewall” -> “Universal Threat Management” e portando la voce “Abilita Filtro Contenuti FTP” su Disabilitato. Cliccare su Salva per applicare la modifica.

Se si utilizza l’FTP passivo è necessario creare una regola di FORWARD dal menù “Firewall” -> “Regole” e creare una nuova regola indicando:

– come porta/protocollo le porte utilizzate se è stato comunicato il range delle porte utilizzate altrimenti lasciare vuoto;

– come destinazione i server verso cui si effettua la connessione FTP.

È possibile creare delle limitazioni alla regola ad esempio inserendo un orario di validità al di fuori del quale la regola non sarà attiva.

N.B.: non lasciare il campo destinazione vuoto in quanto la regola permetterebbe qualunque tipo di connessione verso qualunque destinazione esterna.

Una volta completato l’inserimento dei parametri Salvare la regola, la quale sarà subito applicata.

Se si tratta di un apparato di Storage verificare la presenza di snapshot manuali magari molto vecchi e procedere con l’eliminazione degli stessi.

Se è un apparato di Backup verificarne la configurazione se verso il server stesso, quindi di backup agent o di backup job, verificando che non siano schedulati in multi-giorno ma prediligendo la copia singola e schedulando gli snapshot per il volume contenente i dati.

Questa tipologia di schedulazione garantisce una retention degli ultimi 7 giorni (se configurato con uno snapshot al giorno per il ciclo settimanale) equivalente quindi a un multigiorno ma con un notevole risparmio di spazio e una maggiore sicurezza in quanto gli snapshot non sono in alcun modo modificabili.

Se si tratta di un Server di posta verificare se è possibile liberare spazio ad esempio chiedendo di svuotare i cestini delle caselle di posta ai vari utenti o di effettuare una pulizia della posta ove possibile.

Una volta verificato di non avere dati eccedenti se lo spazio risultasse ancora insufficiente valutare la possibilità di espandere l’apparato fisico o virtuale.

Posizionarsi sulla condivisione Windows che punta allo STORAGE. Spostarsi sulla cartella o file di cui si vuole effettuare il ripristino.

Cliccare con il tasto destro del mouse sul file o cartella che si vuole ripristinare.

Selezionare “Proprietà”->”Versioni Precedenti”.

Scegliere lo snapshot con la data e l’ora desiderata per il ripristino e cliccare su Apri o Ripristina.

Selezionando Apri verrà visualizzata la cartella nella situazione nel momento dello snapshot.

Selezionando Ripristina verrà sovrascritto l’intero contenuto del file o della cartella riportandolo al momento dello snapshot.

Se si deve recuperare un file cancellato in una cartella. Eseguire la procedura sulla cartella che conteneva il file, selezionare Apri, e copiare ed incollare solo il file cancellato.

NB per poter ripristinare il file è necessario aver precedentemente configurato gli snapshot automatizzati sul server.

Se non vengono visualizzate le versioni precedenti procedere con le verifiche indicate a questo link.

Eseguire le procedure indicate affianco alla tipologia di problematica che si presenta .

Provando ad effettuare la login via interfaccia web appare:

Password Errata: Verificare di aver digitato correttamente la password ed eventualmente informarsi se un collega l’ha reimpostata. In caso sia stata persa la password di Admin è necessario resettarla da console.

Ricarica la pagina di login: Verificare dalla pagina visualizzata se il volume /home risulta pieno. In caso affermativo è necessario effettuare la login sull’appliance in ssh e procedere con una parziale pulizia dei file in esso contenuti.

Per far inviare all’apparato segnalazioni via email quali ad esempio lo spazio quasi pieno è necessario abilitare il Report Proattivo e inserire la mail della persona incaricata alla gestione in “Networking”->”Smart Host” e indicarla nella casella “Email Assistenza”.

Non raggiungo l’interfaccia web: eseguire le procedure al seguente link.

Eseguire le seguenti verifiche step-by-step per identificare e risolvere la problematica.

In caso di risposta affermativa procedere con la successiva.

Verifica #1: Richiamando il servizio dalla LAN tramite l’IP Interno e porta il servizio risponde correttamente?

Soluzione: Verificare che il server interno sia acceso e che il servizio attivo. Una volta reso raggiungibile in LAN procedere con le successive verifiche

Verifica #2 : La connettività dispone di un range di IP pubblici o di un solo IP pubblico sull’interfaccia del router?

Soluzione: Se non si dispone di un IP dinamico valutare la possibilità di istanziare un dynamic dns sul router. Se l’IP pubblico appartiene a una sottorete del Provider (MAN) contattare il provider per trovare una soluzione.

Verifica #3: Sono state ruotate le porte dal router verso il firewall?

Soluzione: Creare le opportune regole di port forwarding (o DMZ) sul router verso la WAN del firewall.

Verifica #4: Il server utilizza il firewall su cui sono configurate le NAT come gateway?

Soluzione: Impostare il firewall come gateway del server interno da raggiungere.

Verifica #5: Verificare che la regola sul firewall sia impostata correttamente

Soluzione: Seguire le istruzioni qui