Registrazione dei log

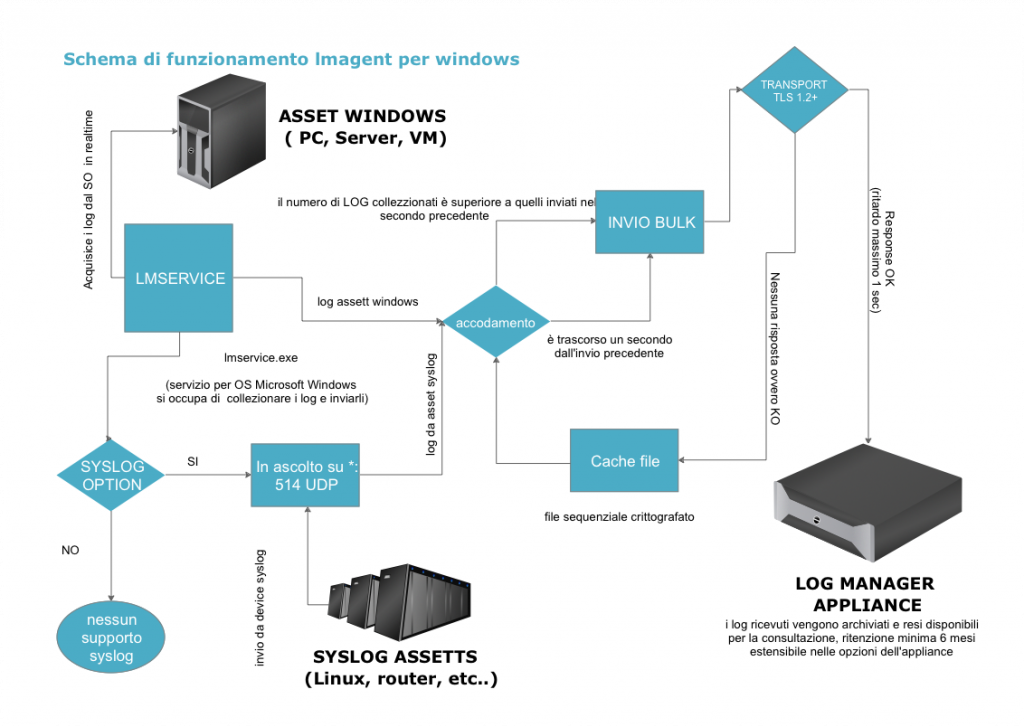

Continuità di registrazione: In caso di appliance offline i log vengono salvati e crittografati in locale con invio automatico non appena l’appliance risulta online.

Registrazione sicura: Invio dei log tramite connessione sicura TCP/SSL.

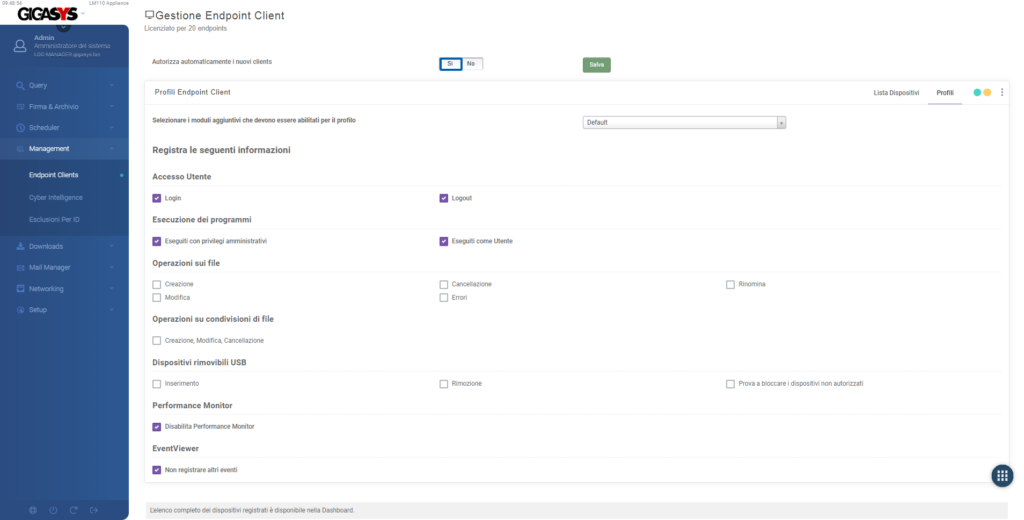

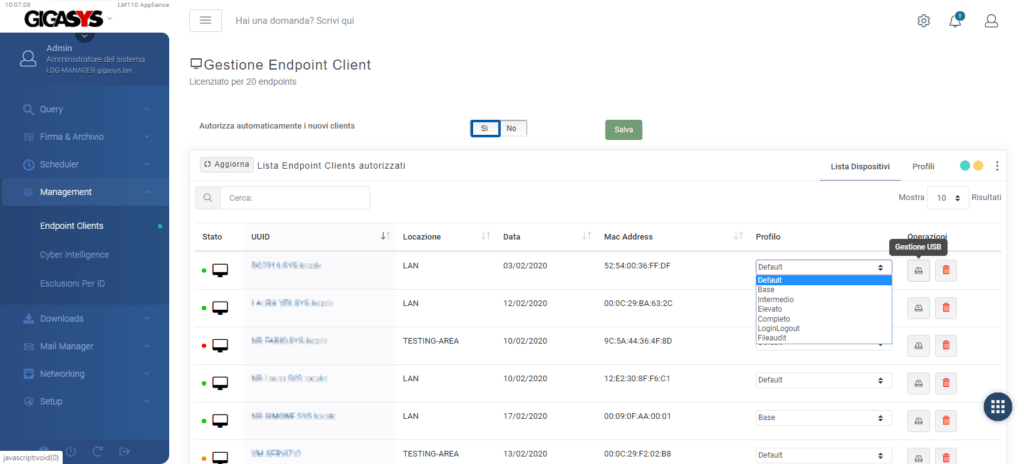

Profili di logging: E’ possibile gestire dei profili assegnabili ad ogni client.

Si ha la possibilità, per ogni profilo, di specificare quali categorie di logging sono abilitate avendo così un totale controllo dell’invio/registrazione dei log da parte di ogni singolo client.

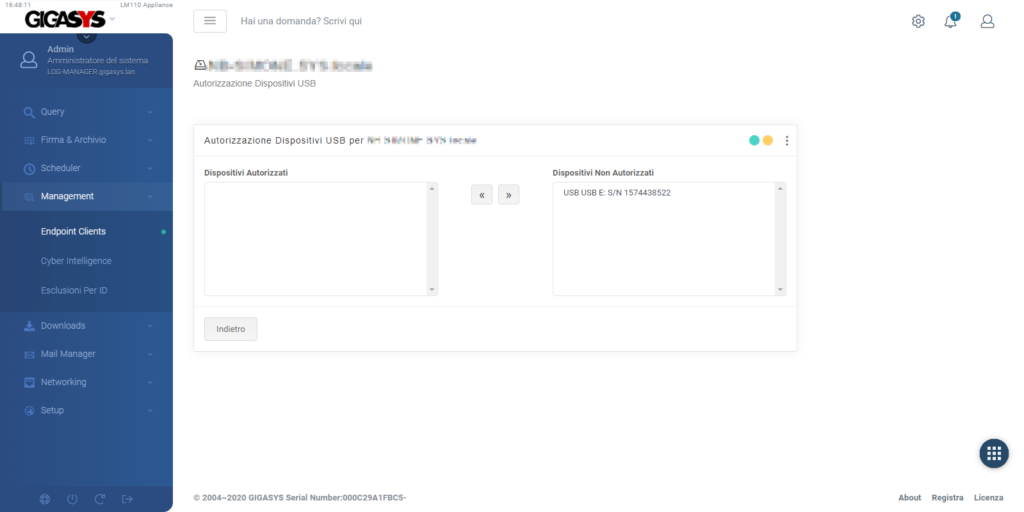

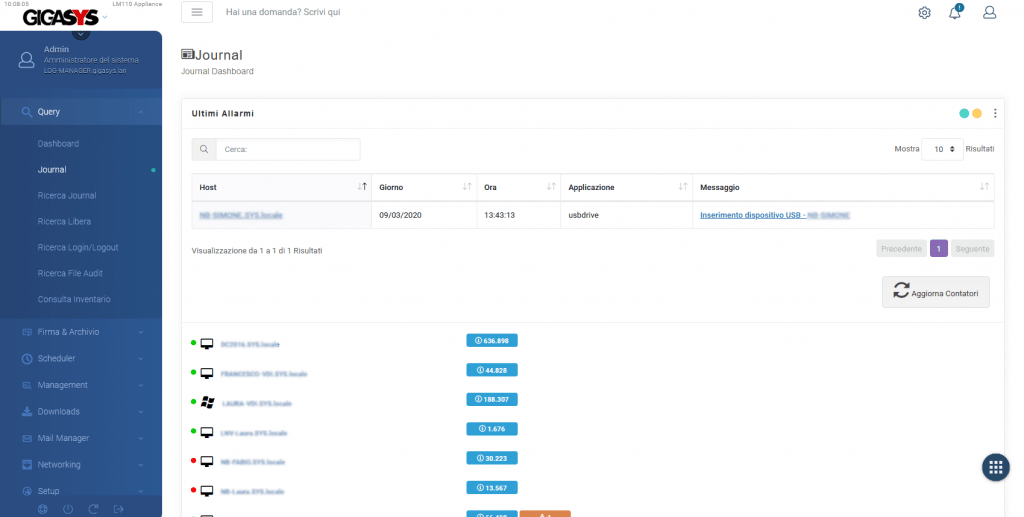

Controllo dei dispositivi USB: Il Log Manager registrerà automaticamente i nuovi dispositivi USB rilevati dai client avanzati.

È possibile negare o concedere l’autorizzazione all’inserimento di uno o più dispositivi USB registrati, avendo la possibilità di specificare per ogni client quali dispositivi sono autorizzati e quali non lo sono.

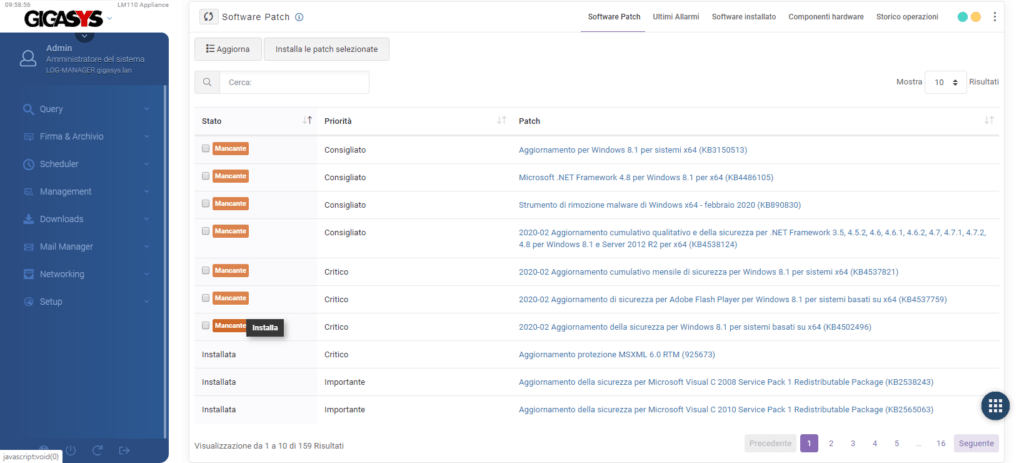

Software Patch Monitor

Monitor e gestione centralizzata delle patch di sicurezza per ogni dispositivo con sistema operativo windows.

È possibile verificare in qualsiasi momento le patch software installate ed eventualmente installare uno o più aggiornamenti di sicurezza mancanti direttamente dall’interfaccia web di gestione del Log Manager.

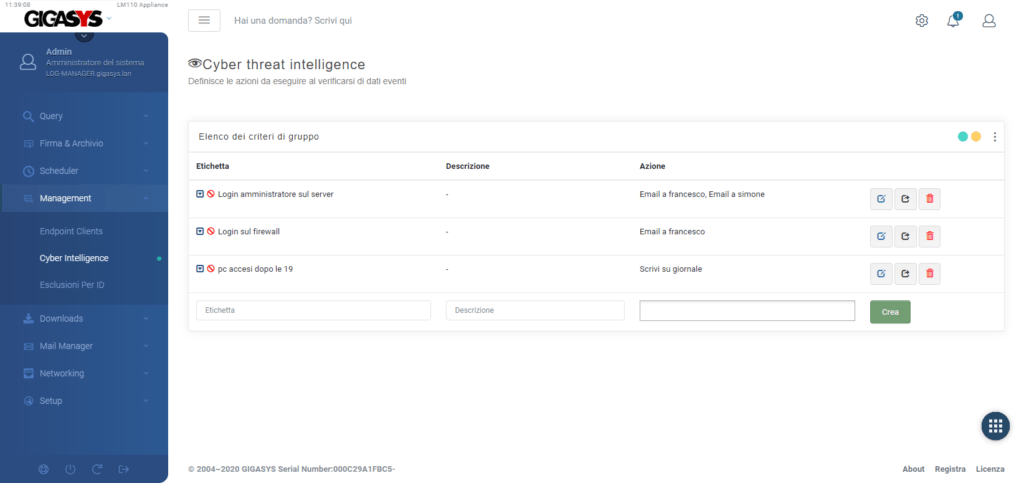

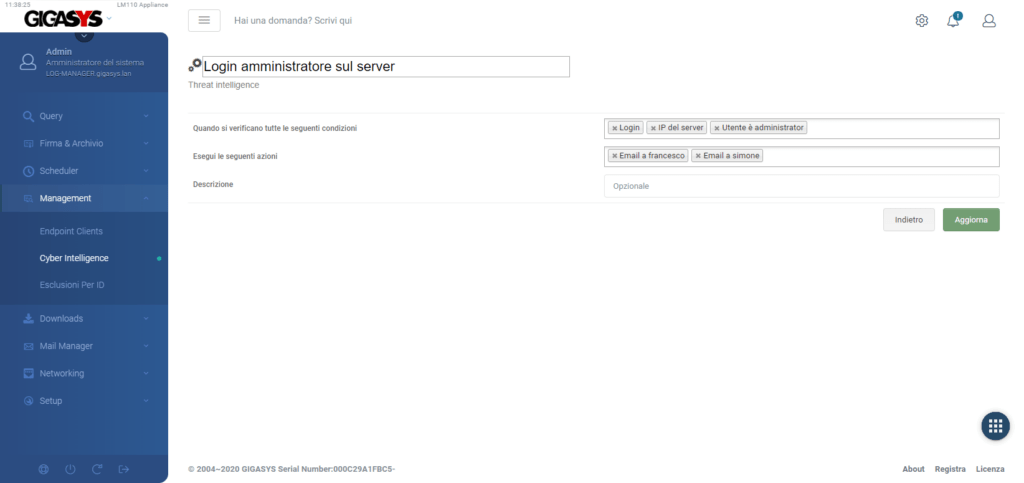

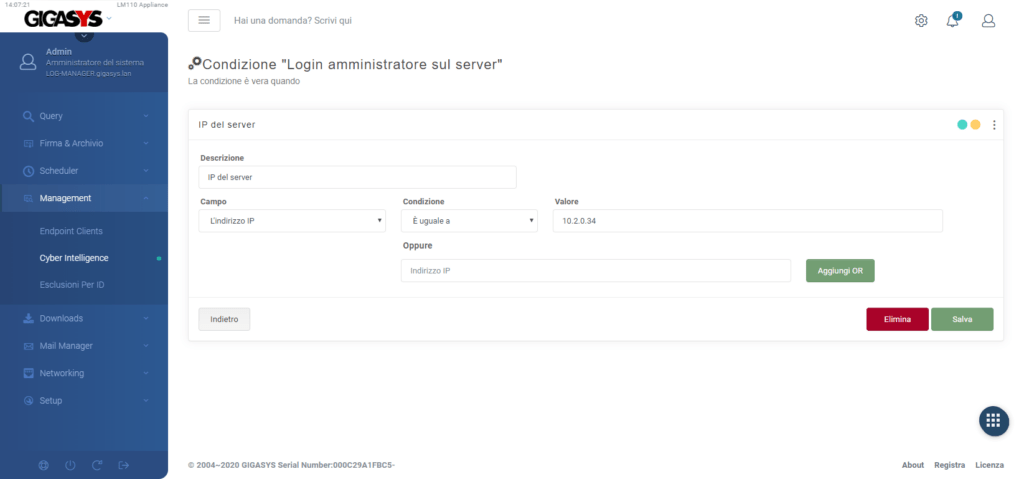

Cyber Thread Intelligence

Rilevazione di minacce informatiche in base a regole completamente personalizzabili.

Per ogni minaccia rilevata vengono eseguite, automaticamente, una o più azioni.

Una regola di intelligence si compone da condizioni e da azioni, se le condizioni vengono soddisfatte vengono eseguite le azioni associate, sia le azioni che le condizioni sono oggetti che possono essere utilizzati per creare una regola di intelligence in modo facile e veloce.

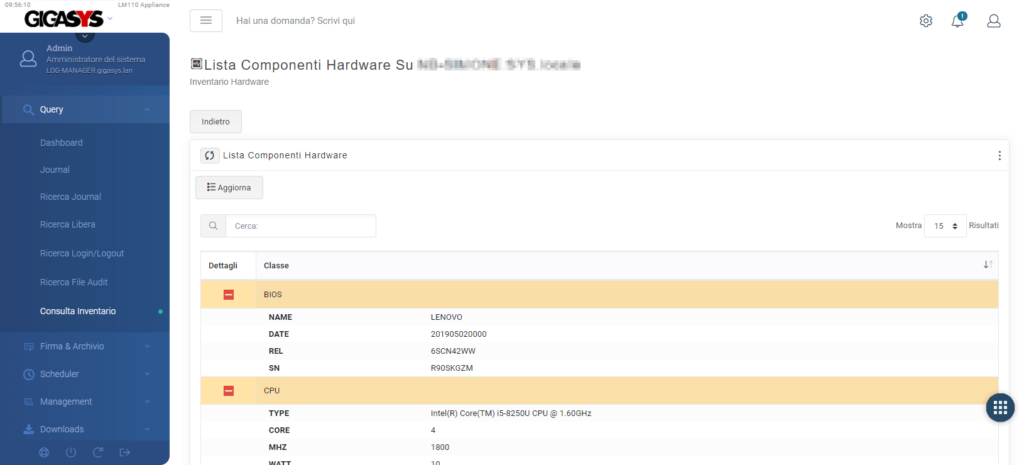

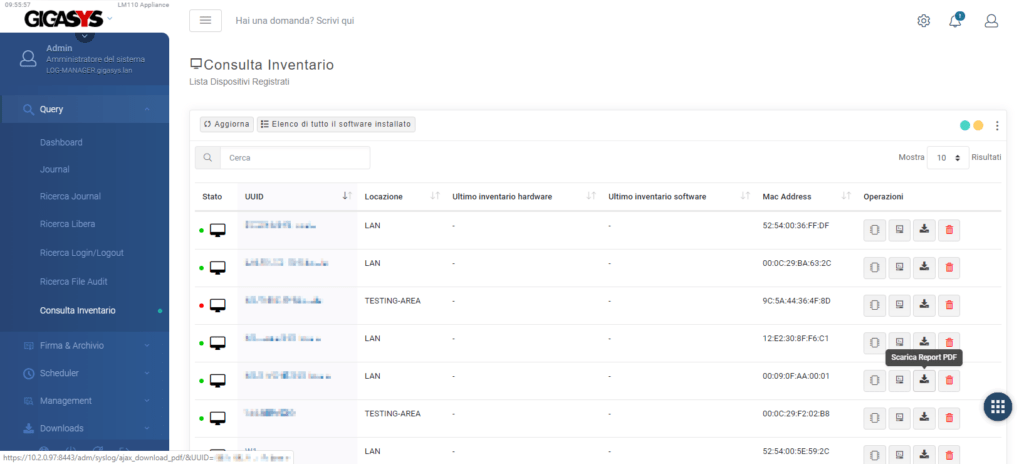

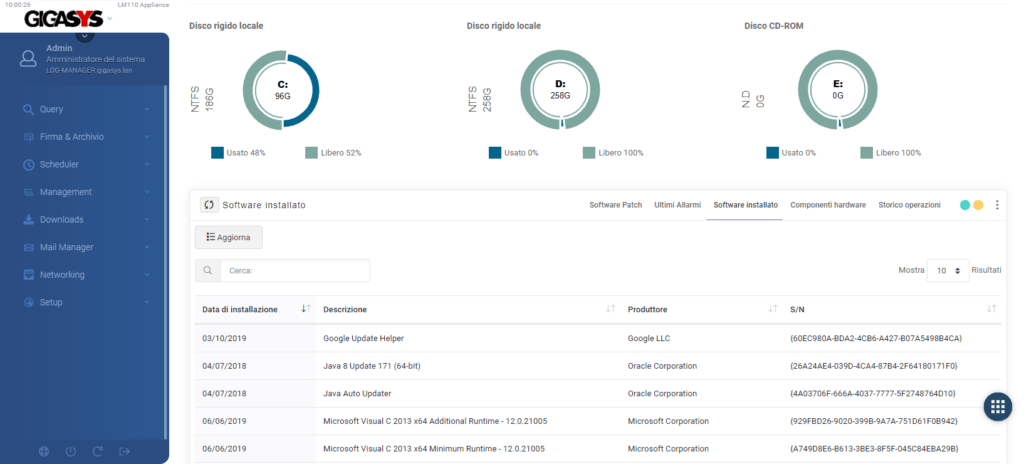

Inventario Client

Inventario Hardware e Software completo, consultabile in modo facile e veloce tramite l’interfaccia del Log Manager con la possibilità di effettuare un export in PDF.

È possibile consultare l’inventario sia per singolo dispositivo sia scaricando il file con tutto il software e hardware di tutti i dispositivi con l’EndPoint client installato.

Journal Logs

Giornale consultabile che permette di tenere sotto controllo le anomalie riguardanti la sicurezza in rete.

Nel giornale sono presenti due categorie di log: Informazioni e allarmi.

Le informazioni comprendono i log di sicurezza dei sistemi Windows mentre altri log, di entrambi i livelli, sono le anomalie di sicurezza in rete che vengono scritti nel giornale sulla base delle regole di cyber intelligence configurate.

Esempio profili di logging: Monitoraggio operazioni sui file

Una delle possibili configurazioni di monitor riguarda la possibilità di registrare le operazioni sui file dei singoli client. Tramite i setting del profilo è possibile abilitare la registrazione dei log delle operazioni sui file locali (su singolo PC o server) e/o sulle operazioni sui File Condivisi.

L’opzione è configurabile via interfaccia web di gestione del Log Manager ed è possibile abilitare la registrazione delle operazioni sui file locali quali la creazione, la cancellazione, la rinomina, la modifica ed eventuali errori.

Le operazioni vengono registrate anche nel caso in cui esse siano eseguite su dispositivi removibili, ad esempio la copia di un file su chiavetta USB.

Similmente possono essere registrate anche le operazioni su file condivisi da un server di rete: in particolare abilitando l’opzione verranno registrate le operazioni di cancellazione, creazione e modifica dei file.

Via web è possibile gestire diversi profili di registrazione da assegnare ai vari dispositivi con l’EndPoint Client installato per una migliore personalizzazione delle registrazioni effettuate.

Desiderate maggiori informazioni o una demo?

siamo a vostra disposizione